|

Let's Encrypt�Ǿ��SSL�����Ƥߤ��á�HTTP/2�б��ԡ�

���褤�襴�������

��HTTP/2 (Hypertext Transfer Protocol version 2) �� Web�����������Ѥ����Ƥ��� HTTP�ץ��ȥ���κǿ��С����������Ѥ����Ƥ���Τ� HTTP/1.1����������ȸߴ�����ݻ������ޤ���Ʊ����³��¿�Ų����ѥ��ץ饤�ʤɤǹ�®���̿�����ǽ�ˤʤäƤ���ȤΤ��Ȥ���

��SSL������ȰŹ沽�Τ��ả�ޤǤ��Web�����Ф���٤������ꡢ�ۡ���ڡ�����ɽ��®�٤��㲼�����ǽ�������뤬��HTTP/2��Ƴ�������®���㲼���ɤ����Ȥ��Ǥ��롢���뤤�Ϻ��ޤǤ���®������뤫�⤷��ʤ��ʼºݤˤϤ���ۤɸ��̤��ʤ���SSL��������٤��ʤ�Τ����̤餷������������㴳�٤��ʤä��褦�ʵ�������ˡ�

�����פ� Web�֥饦���ϴ����б��ѤߤʤΤǡ����Ȥ� Web������¦���б�������ɤ���

9.1 Nghttp2�Υ��ȡ���

��Apache2 �� HTTP/2 ���б�����ˤ� HTTP/2 ��ͭ���ˤ��ƥӥ�ɤ���ɬ�פ�����Τ��������κݤ� Nghttp2�饤�֥�꤬���Ѥ����Τǡ��褺 Nghttp2 �ȡ��뤹�롣

1) Nghttp2�����������ɤ��Ʋ���

��Nghttp2�����ۡ���ڡ�����https://nghttp2.org/

���������Ǥκǿ��Ǥ� Nghttp2 v1.36.0

$ xzcat nghttp2-1.36.0.tar.xz | tar xf -

$ cd nghttp2-1.36.0

|

2) �ӥ����ˡ��"build.sh"������ץȺ�����

��SSL�饤�֥��� "/usr/local/ssl" �˥��ȡ��뤵��Ƥ��� OpenSSL��������Ѥ��롣

#!/usr/local/bin/bash -x

export MACOSX_DEPLOYMENT_TARGET=10.4

export GCC="/usr/local"

export SSL="/usr/local/ssl"

export PATH="${GCC}/bin:$PATH"

export DYLD_LIBRARY_PATH="${GCC}/lib:${DYLD_LIBRARY_PATH}"

export PKG_CONFIG_PATH="${SSL}/lib/pkgconfig:${PKG_CONFIG_PATH}"

./configure \

CPP="${GCC}/bin/cpp" \

CC="${GCC}/bin/gcc" \

CXX="${GCC}/bin/g++" \

CFLAGS="-O2 -mmacosx-version-min=${MACOSX_DEPLOYMENT_TARGET}" \

CXXFLAGS="-O2 -mmacosx-version-min=${MACOSX_DEPLOYMENT_TARGET}" \

OPENSSL_CFLAGS="-I${SSL}/include" \

OPENSSL_LIBS="-L${SSL}/lib -lssl -lcrypto" \

CPPFLAGS="-I${SSL}/include -I/usr/local/include -I/usr/include" \

LDFLAGS="-L${SSL}/lib -L/usr/local/lib -L/usr/lib"

make

���ˡ�¥�פϼºݤˤ�Ⱦ�ѤΡ�\�סʥХå�����å����

3) �ӥ�ɤ��ƥ��ȡ���

$ chmod +x ./build.sh

$ ./build.sh

$ sudo make install

$ ls -l /usr/local/lib/libnghttp2*

-rwxr-xr-x 1 root admin 140900 1 21 14:37 /usr/local/lib/libnghttp2.14.dylib

-rw-r--r-- 1 root admin 219016 1 21 14:37 /usr/local/lib/libnghttp2.a

lrwxr-xr-x 1 root admin 19 1 21 14:37 /usr/local/lib/libnghttp2.dylib -> libnghttp2.14.dylib

-rwxr-xr-x 1 root admin 995 1 21 14:37 /usr/local/lib/libnghttp2.la

|

9.2 Apache2 �� HTTP/2�б��ˤ���

��Apache�����ۡ���ڡ�����https://httpd.apache.org/

��Apache2 �� HTTP/2��ͭ���ˤ��ƥӥ��(configure)���롣�������Ǥκǿ��Ǥ� httpd-2.4.38

���ӥ����ˡ��"build.sh"������ץȡˤϰʲ���configure �� --enable-http2 ����ꤹ�뤳�Ȥ� mod_http2�⥸�塼�뤬�����褦�ˤʤ롣SSL�饤�֥��� OpenSSL ��������Ѥ��Ƥ��롣

#!/usr/local/bin/bash -x

export MACOSX_DEPLOYMENT_TARGET=10.4

export GCC="/usr/local"

export SSL="/usr/local/ssl"

export PATH="${GCC}/bin:$PATH"

export DYLD_LIBRARY_PATH="${GCC}/lib:${DYLD_LIBRARY_PATH}"

export PKG_CONFIG_PATH="${SSL}/lib/pkgconfig:${PKG_CONFIG_PATH}"

export PREFIX="/usr/local/apache2"

export APR="/usr/local/apache2"

./configure \

--prefix=${PREFIX} \

--enable-dav \

--enable-so \

--enable-ssl \

--enable-http2 \

--enable-mods-shared=most \

--with-apr=${APR} \

--with-apr-util=${APR} \

--with-ssl=${SSL} \

--with-z=/usr/local \

CC="${GCC}/bin/gcc" \

CPP="${GCC}/bin/cpp" \

CFLAGS="-O2 -mmacosx-version-min=${MACOSX_DEPLOYMENT_TARGET}" \

CPPFLAGS="-I${SSL}/include -I/usr/local/include -I/usr/include" \

LDFLAGS="-L${SSL}/lib -L/usr/local/lib -L/usr/lib"

make

���ˡ�¥�פϼºݤˤ�Ⱦ�ѤΡ�\�סʥХå�����å����

�嵭�ǥӥ�ɤ��ƥ��ȡ��뤹�롣

$ chmod +x ./build.sh

$ ./build.sh

$ sudo make install

|

9.3 Apache2 ������

1) "/usr/local/apache2/conf/httpd.conf"

��http2_module ��ͭ�������롣�ʲ��ιԤ���Ƭ�� #��������� #���������Ԥ��Τ�Τ�̵�������ɲä��롣

LoadModule http2_module modules/mod_http2.so

|

2) "/usr/local/apache2/conf/extra/httpd-ssl.conf"

SSLCipherSuite HIGH:MEDIUM:!MD5:!RC4

��

SSLCipherSuite TLSv1.3 "TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:

TLS_AES_128_GCM_SHA256:TLS_AES_128_CCM_SHA256"

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:

ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:

DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:

kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:

ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:

ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:

ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:

DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:

DHE-RSA-AES256-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!3DES:!MD5:!PSK

��

# �Ź沽�����η������¦�ǹԤ�

SSLHonorCipherOrder on

# HTTP�إå���ϳ�̤��ɤ�����HTTP���̤��ʤ�

SSLCompression off

��

SSLProtocol all -SSLv2 -SSLv3

��

# TLSv1�ˤϹ�����ˡ�����Ĥ��äƤ���Τǻ��Ѥ��ʤ�

SSLProtocol -All +TLSv1.1 +TLSv1.2 +TLSv1.3

��

<VirtualHost _default_:443>

ServerName y-naito.ddo.jp:443

SSLEngine on

SSLCertificateFile "/etc/letsencrypt/live/y-naito.ddo.jp/fullchain.pem"

SSLCertificateKeyFile "/etc/letsencrypt/live/y-naito.ddo.jp/privkey.pem"

<IfModule http2_module> # ���ɲ�

ProtocolsHonorOrder On # ���ɲ����ץ��ȥ����ս����ͭ����

Protocols h2 http/1.1 # ���ɲ���HTTP/2 �� HTTP/1.1�ݡ���

</IfModule> # ���ɲ�

����

</VirtualHost>

|

������

��SSLCipherSuite TLSv1.3 �� TLSv1.3 �ΰŹ楹�����ȤҤ�������� SSLCipherSuite �ˤ� TLSv1.2 �ޤǤΰŹ楹�����ȤҤ��롣

������

��SSLCipherSuite �ΰŹ楹�����Ȥε��Ҥ�Ĺ�����ᡢɽ�����Թ���ޤ��֤��ƥ���ǥ�Ȥ��Ƥ��뤬���ºݤˤϲ��Ԥ����ʸ����ʤ�Ϣ³����ʸ����Ǥ��뤳�Ȥ����ա�

������

����Ǥ�TLSv1��Ȥ�ʤ�����ˤ��Ƥ��뤬�����ξ�硢�Ť�Andoroidü����IE 8������Safari 6�����Υ֥饦���������³�Ǥ��ʤ��ʤ롣�¤� TLSv1.1 �ˤ��ȼ��������Ĥ��äƤ���Τǻ��Ѥ��ʤ������ɤ������ǡ������ TLSv1.2, TLSv1.3 �ؤȰܹԤ��Ƥ���ʼ��ץ֥饦����2020ǯ��TLSv1.1�Υ��ݡ��Ȥ��Ǥ��ڤ�ߤ������ˡ������դ�ϡ��ɤ��ޤǤθŤ��֥饦���ݡ��Ȥ��뤫���ʤ��ĸŤ��Ķ��Υ桼�����ڤ�ΤƤ뤫���ˤȤΥȥ졼�ɥ��դˤʤäƤ��롣

��HTTP/2�ˤϰŹ沽���ʤ�http��³���б������ץ��ȥ��� h2c �⤢��褦������http�ǤΥ��������� https�˥�����쥯�Ȥ��Ƥ���Τǡ�http��³��������ѹ����ʤ��Ƥ��ɤ���������

3) ������ѹ���ȿ��

$ sudo /usr/local/apache2/bin/apachectl configtest

Syntax OK

$ sudo /usr/local/apache2/bin/apachectl restart

$

|

9.4 ��ǧ

��������Web�����Фˤ�PHP�����äƤ���Τǡ�phpinfo()�dzƼ���������ɽ�������Ƴ�ǧ���Ƥߤ���

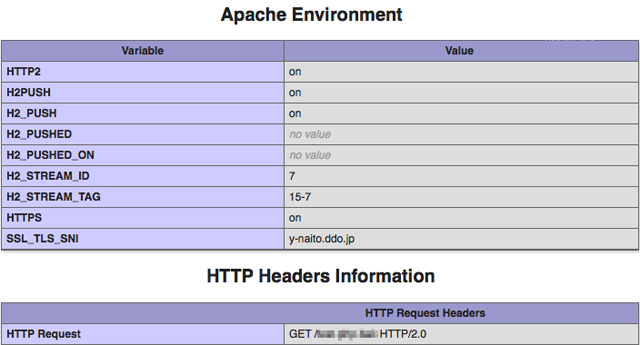

��Apache �δĶ��ѿ��� HTTP�إå������ȡ�HTTP/2���̿�����Ƥ��뤳�Ȥ�ʬ���롣

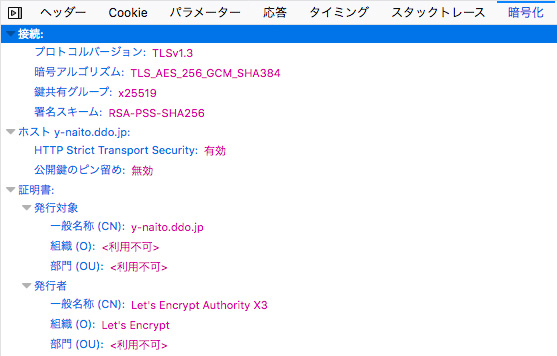

���Ź沽�ˤĤ��Ƥ�Firefox�γ�ȯ�ġ���dz�ǧ�����Ȥ�����

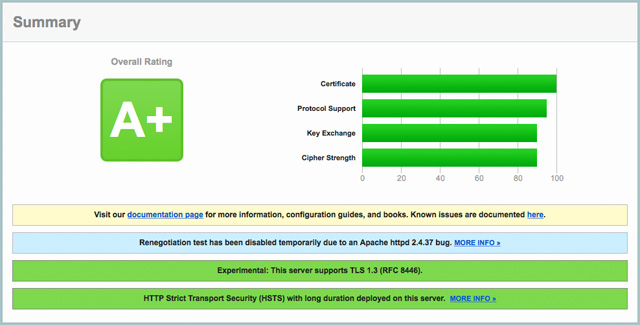

TLSv1.3�ǹԤ��Ƥ��뤳�Ȥ���ǧ�Ǥ�������ȤΥ���Ȥ��ơ�Qualys SSL Labs�ǥ������ƥ������Ǥ��Ƥ��ä�����̤ϡ�

���ʾ�ǿ�ǯ����ɸ�֥ۡ���ڡ����ξ��SSL���פϰ����λ����ï����˫���������ˡ��Ĥ�ϥۡ���ڡ������ http����ƥ�Ĥ����ߤ��Ƥ��ʤ��������å����������ƹԤ�����������������ϥܥ��ܥ��Ȥ�äƤ������ˤ��褦��

|